All in One SEO en sommige beveiligingsprogramma’s bevelen aan om te verbergen dat je voor je website WordPress (of Joomla of een ander CMS) gebruikt. WordPress verbergen wordt als een goede beveiliging gezien want: “zo weten hackers niet wat je gebruikt”. Maar maakt WordPress verbergen je website wel veilliger?

Er zijn speciale plugins beschikbaar voor het verbergen van je WordPress software. Zoals WP Hide & Security Enhancer. De makers zeggen over hun plugin het volgende:

The easy way to completely hide your WordPress core files, login page, theme and plugins paths from being show on front side. This is a huge improvement over Site Security, no one will know you actually run a WordPress. Provide a simple way to clean up html by removing all WordPress fingerprints.

Maakt WordPress verbergen je website veiliger?

Maakt WordPress verbergen je website veiliger?

Wordt je website veiliger door het installeren van een dergelijke plugin? Het antwoord moet zijn: Nee. Dat zal veel mensen wellicht verbazen. Het maakt niet alleen je WordPress niet veiliger, je WordPress website wordt mogelijk ook instabiel. Hoe zit dat?

Ongerichte aanvallen

De meeste aanvallen van hackers zijn niet gericht. Ze “schieten met hagel”. De aanvallen gaan namelijk nagenoeg altijd grotendeels geautomatiseerd via zogeheten bots of scripts. Dus welk bot of script ook op je site probeert in te breken het zal gewoon proberen bekende kwetsbare URL’s te raken, in de hoop dat je site een van de getroffen versies van een kwetsbare plug-in of WordPress versie gebruikt.

Ze weten niet of de plug-in er is. U zult in uw logbestanden dan ook waarschijnlijk (kwetsbare) URL’s zien voor CMS’s die u ook niet gebruikt. Zoals exploiteerbare URL’s voor Joomla, Drupal, en andere.

Zo je dan ook regelmatig op websites waar helemaal geen Joomla op staat geïnstalleerd scans voor een openstaande “administrator”-link. En andersom zie je scans op Joomla sites en pogingen brute-force aanvallen te doen op een eventueel aanwezige WordPress installatatie. Pas zodra zo’n script een link aantreft zal eventueel de mens er achter in aktie komen.

Als iemand wil zien welke plug-ins je hebt, zijn erg genoeg manieren om dat te doen. Het verbergen van uw login, plugins of WordPress-versie wordt daarom niet langer als een goede of aan te bevelen beveiligingsoplossing beschouwd.

In de praktijk werkt het niet

In de praktijk hebben we vastgesteld dat het simpelweg niet werkt. Bij websites waar de WordPress inlog is ‘verstopt’ zien we dat binnen de kortste keren deze inlogpagina toch (weer) gevonden wordt.

Risico’s van het verbergen

1. Het wijzigen van WordPress-URL’s brengt het risico met zich mee dat de functionaliteit van WordPress-thema’s en plug-ins wordt gebroken. De functies van WordPress JavaScript XMLHttpRequest-object (AJAX) worden bijvoorbeeld geactiveerd via admin-ajax.php die zich in de map wp-admin bevindt.

2. Het wijzigen van de URL geeft ons een veiliger gevoel, maar het maakt de site niet echt veiliger. Het is wat veel beveiligingsexperts ‘security through obscurity’ noemen. Het is alsof je de voordeur van je huis verplaatst om jezelf te beschermen tegen inbraak… Elke doorgewinterde dief gaat gewoon op zoek naar een andere deur of ramen om binnen te komen. Elke aanvaller zal hierop anticiperen en ook andere manieren zoeken om binnen te komen.

3. Meer dan de helft van alle inlogpogingen die worden gedaan op WordPress-sites worden gedaan via xmlrpc.php. Dit was jaren geleden al zo, dat is nog steeds zo. Die worden niet gestopt door uw beheerders-URL te wijzigen.

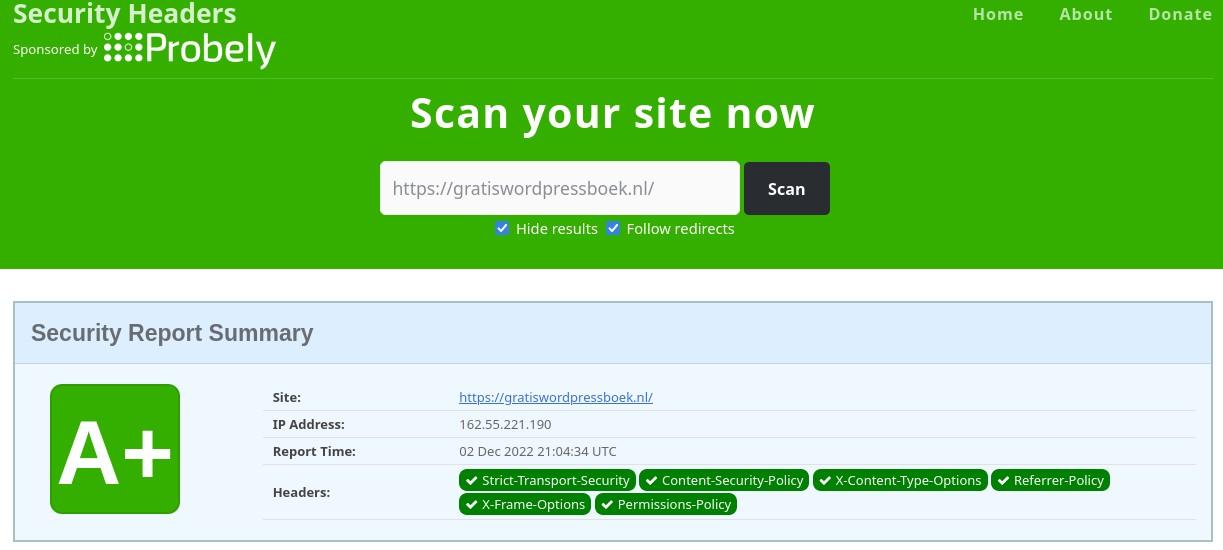

Wat is wel een goede beveiliging?

De zwakste schakel in beveiliging is.. de mens. De website beheerder. Het bgint bij de basis: een goed wachtwoord. Maar al te vaak zie je dat een website gehackt wordt door een (zeer) zwak wachtwoord. De 2e stap is: wees niet gemakzuchtig. Gebruikt 2FA (zie ook het boek Website maken met WordPress). Ja, dat is (een beetje) hinderlijk. Maar heel wat minder hinderlijk, en kostbaar, dan een gehackte website!

Een goede beveiliging is daarnaast een plugin als Wordfence of All-in-One WP Security. Ze hebben beide hun voor- en nadelen. Beide ondersteunen de Google reCaptcha, Wordfence tevens 2FA-beveiliging. Eén opmerking willen we wel maken over All-in-One WP Security: gebruik nooit de optie voor het hernoemen van de database prefix. Wij hebben diverse websites daardoor down zien gaan.

⇒ Boven alles is beveiliging een zaak van regelmatig een backup van de software maken en updates uitvoeren. Een website die niet up to date is, is hoe dan ook een kwetsbare website.

Verstoppertje spelen op internet heeft geen zin. Natuurlijk kunt u een plugin die dit aanbiedt gebruiken maar we hebben diverse tests uitgevoerd en het is gebleken zinloos.

Blokkeren aanvallen XMLRPC

Als u aanvallen op de xmlrpc.php wilt blokkeren in Wordfence, kunt u dit doen in de Wordfence-plug-in op de pagina Login Security > Settings. Raadpleeg de waarschuwing voordat u dit doet. Als u sommige functies van Jetpack of posten op afstand met de WordPress-app gebruikt, kunt u XMLRPC niet blokkeren.

Als u de wp-admin- of wp-login-URL’s wijzigt, verliest u ook het zicht op wie probeert in te loggen op uw site en wanneer ze dit doen, omdat beveiligingsprogramma’s niet op zoek zijn naar logins op een willekeurige URL die iemand heeft verzonnen… daarmee ondergraaft u dus de functionaliteit van bijvoorbeeld WordFence. All-in-One WP Security biedt in de plugin ook features voor “hernoemen” van de WP-admin. Wanneer dat vanuit de plugin gedaan wordt breek je de beveiliging wellicht niet, maar zoals gezegd héél erg zinvol is dat niet. Soms zelfs juist niet. Omdat andere software er over kan struikelen.

Natuurlijk kan het áltijd voorkomen dat er een menselijke hacker het specifiek op uw website heeft voorzien. In een dergelijk geval zou ‘security trough obscurity’ de aanval kunnen vertragen. Maar uitsluiten? Nee, absoluut niet.

Maakt WordPress verbergen je website veiliger?

Maakt WordPress verbergen je website veiliger?